Azureのサービスの中には、Azureポータルとは別の概念でユーザ管理するものがある

→ Azure DevOps

→ Azure Databricks

→ SQL Server

■DevOps

権限管理的にポイントとなるのは、DevOpsポータルがAzureポータルとは完全に分かれていること

→ Azure RBACとは別の概念でAzure DevOps独自のアクセス制御が必要

→ Azure ロールが付与されていなくても、Azure DevOps側で権限付与していれば、DevOpsは利用可能

ポータルが分かれるため、ユーザはAzure ADとAzure DevOpsの両方に存在する

→ ただし、Azure ADにユーザがいることが大前提

グループルールを使えばADグループに追加されたユーザをDeVops側にも反映できる

■Azure Databricks

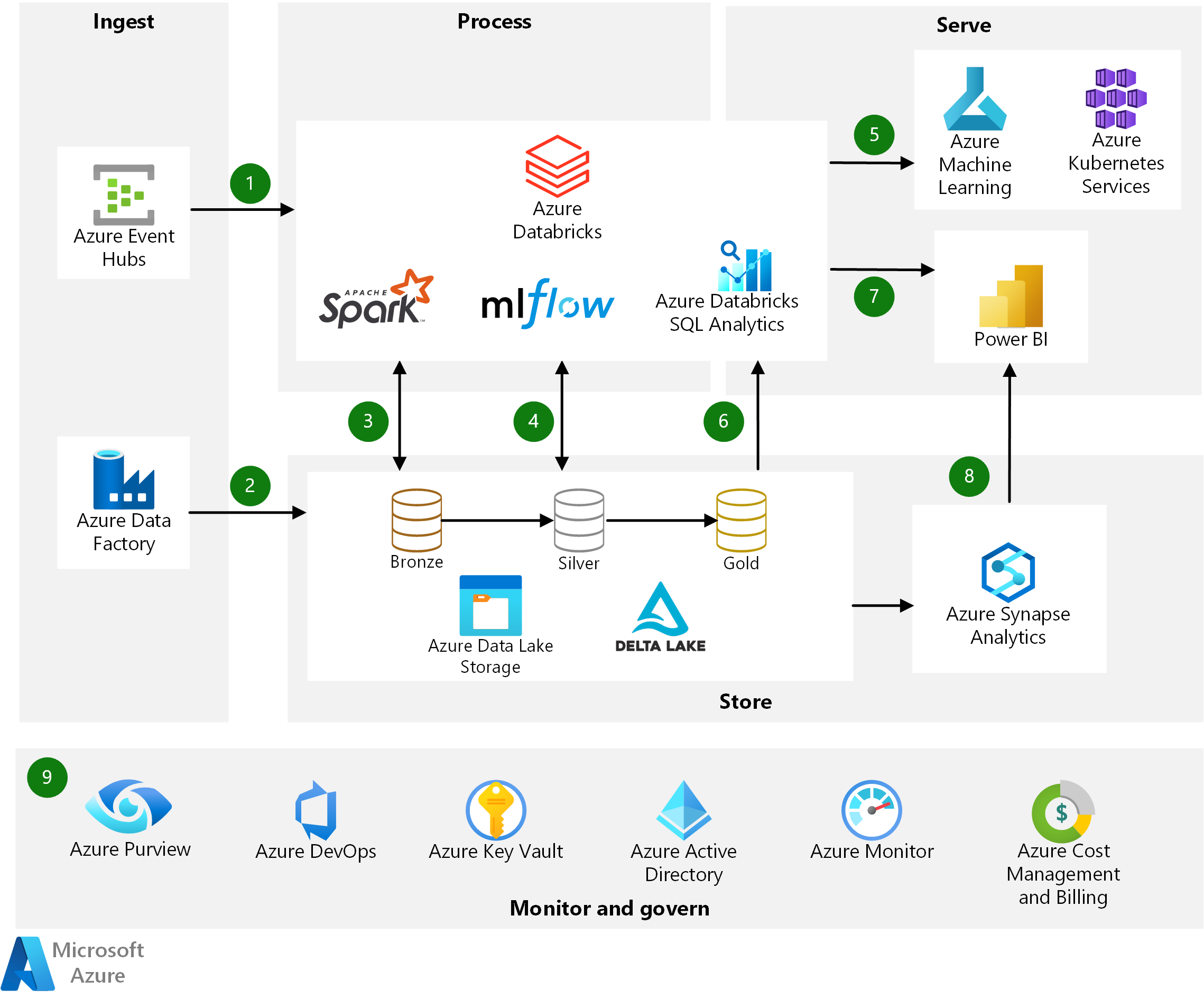

ApacheSparkベースの分析プラットフォーム

権限管理的にポイントとなるのは、DatabricksポータルがAzureポータルとは完全に分かれていること

→ Azure RBACとは別の概念でDatabricks独自のアクセス制御が必要

→ Azure ロールが付与されていなくても、Databricks側で権限付与していれば、Databricksポータルは利用可能

ポータルが分かれるため、ユーザはAzure ADとDatabricksの両方に存在する

→ ただし、Azure ADにユーザがいることが大前提

ユーザ作成は、Azure AD -> Databricksという順番でも、Databricksから作成も可能

アプリケーションからDatabricksを操作するには、Databricks REST API にアクセスする

トークンには、以下3種類があり、サービスプリンシパルをベストプラクティスとしている

→ サービスプリンシパル アクセストークン

→ 個人用 アクセストークン

→ Azure ADトークン

■SQL Server

サーバ管理者でCREATE DATABASEを実行すると、SQL Databaseが作成される

サーバ管理者にはAzure ロールを付与していないにも関わらず、Azureリソースが作成

課金が発生するSQL Databaseを作成させたくない場合は、サーバ管理者ではなく、データベースの管理者ユーザを別途作成して貸与することを検討

このあたりは担当外な気がして全然さわらないかも・・・

コメント