クラウドを利用する場合超重要なのがこれなのだがAzureは本当に分かりにくい・・・

ユーザ(セキュリティプリンシパル)をAzure ADで一元管理できるというのが特徴

“セキュリティ プリンシパル” は、Azure リソースへのアクセスを要求するユーザー、グループ、サービス プリンシパル、またはマネージド ID を表すオブジェクトです。 これらのセキュリティ プリンシパルのいずれかに、ロールを割り当てることができます。

※マイクロソフト公式ドキュメントから引用

そもそもプリンシパルは主導者とか主任、社長とかそんな意味があるらしい

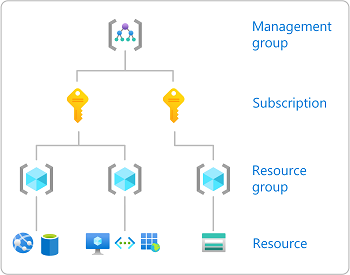

そして、そのセキュリティプリンシパルに対してどのロールを、どのスコープで割り当てるというのがこのRBACの要素みたい

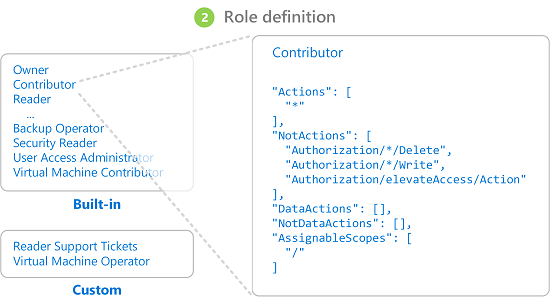

ロール定義はアクセス許可のコレクションです。 通常は単に “ロール” と呼ばれます。 ロール定義には、実行できるアクション (読み取り、書き込み、削除など) が登録されています。 ロールは、所有者のように高レベルにすることも、仮想マシン リーダーのように限定することもできます。

※マイクロソフト公式ドキュメントから引用

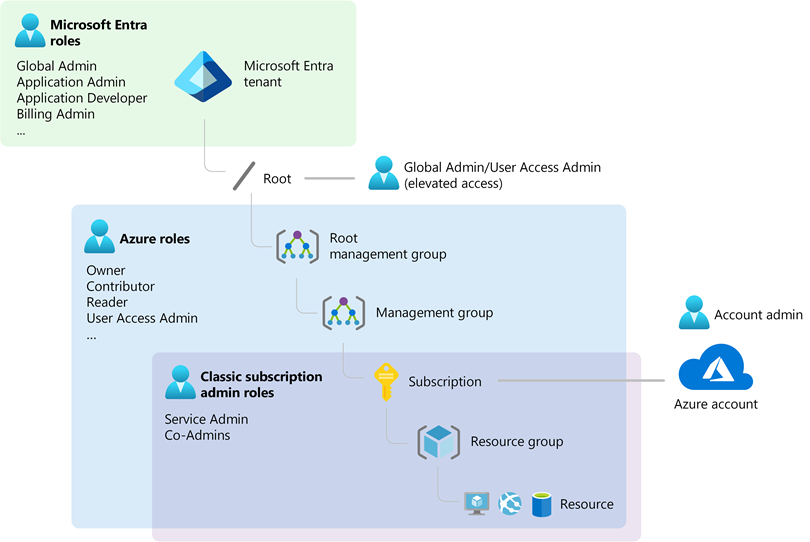

ADの全体管理者でもAzureロールが付与されてない場合はリソースすら表示されない

組み込みのデフォルトロールと自分でカスタマイズできるカスタムロールの2種類がある

・Azureロール

Azureリソースに対するアクセス制御を実施するロール

組み込みのデフォルトロールと自分でカスタマイズできるカスタムロールの2種類がある

Azureロールがない時代の遺物らしい・・・

Azure ADのロールが仮想マシン等のリソース管理ロールとは独立しているのが混乱ポイント

サブスクリプション管理者でもAzure ADの管理ロースがなければ使えない

Azure AD ロール「グローバル管理者」が付与されたユーザが、 Azureポータルで 「Azure リソースのアクセス管理」 を有効にして自分のアクセス権限を昇格させた場合、グローバル管理者はテナント内のすべてのサブスクリプションに対するAzure ロール「ユーザー アクセス管理者」 が付与される

※全体管理者とDOCでは記載されていることもあるが基本はグローバル管理者?らしい

これもポータルだったりDOCだったり記載が違うので混乱・・・

https://learn.microsoft.com/ja-jp/azure/role-based-access-control/elevate-access-global-admin

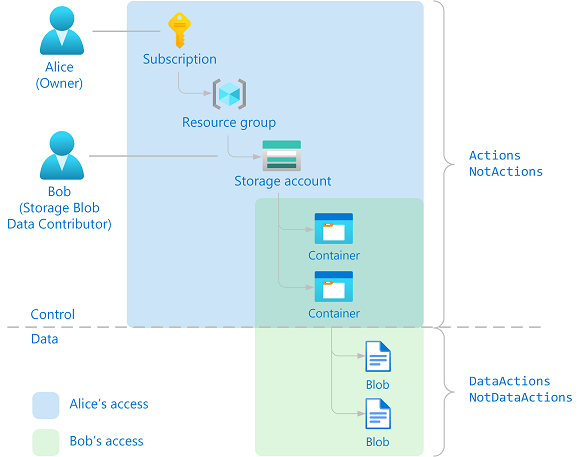

2、共同作成者(Contributor):リソース操作のフルアクセスはあるが、IAM権限なし(データ権限なし)

Azure ロールは、リソースに対する操作のコントロール、データに対する操作のデータアクションに分かれている

→ コントロールプレーン、データプレーンとも

コメント