・ストレージアカウントのセキュリティ

大きく3つ

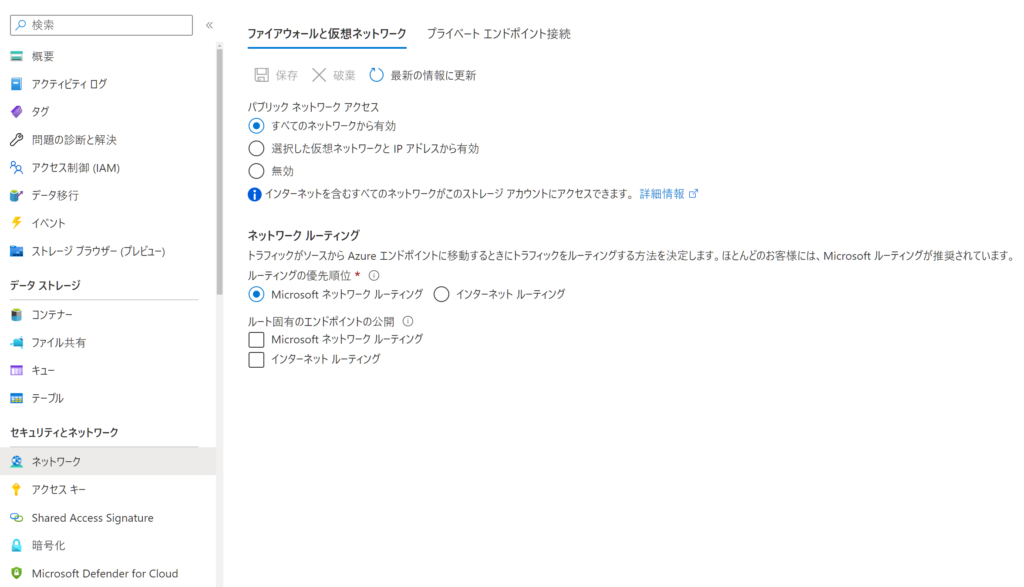

1、ネットワークによる制御

IP or VNETによる制御

2、アクセスレベルによる制御

Publicとprivate接続

3、認証

キーベース認証とAAD認証

ネットワークレベルの制御はファイヤーウォールが基本、

閉域化の場合はプライベートエンドポイント

評価の順序はネットワーク→アクセスレベルor認証

アクセスレベルはパブリックとプライベートがある

パブリックはソーリーページ等Webサーバの代替も可能、セミナーでの資料配布もOK

また、コンテナレベルで許可するかBlobレベルでの許可を選べる

認証は共有キー(アクセスキー/SAS) or Azure ADによる制御が可能

※MSとしてはAzure AD認証を推奨している

ストレージアカウントのアクセスを許可する これの無効を推奨

AzureADによる制御はストレージアカウントというAzureリソースに対する権限と

Blobに対する権限の2種類あることおさえる

※ストレージアカウントにアクセスできる権限があってもBlobデータにアクセスできる権限がない場合データ参照はできない

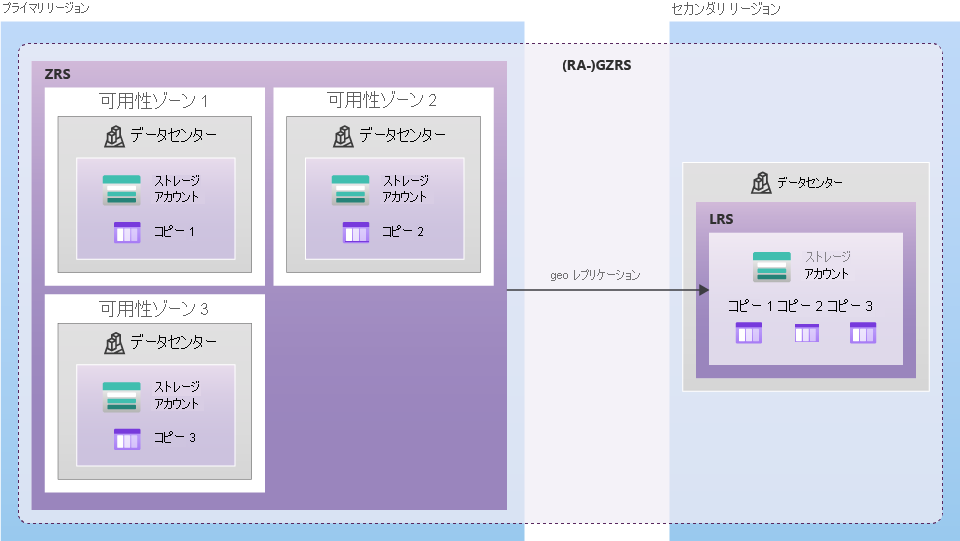

■データ冗長性

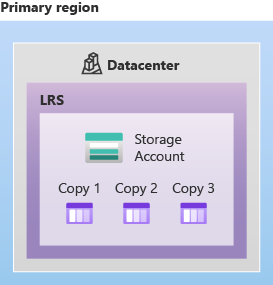

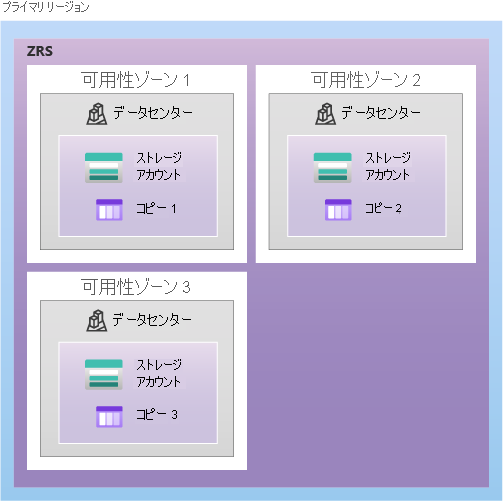

まずは以下の3つをおさえる

・LRS Locally redundant storage

・ZRS Zone redundant storage

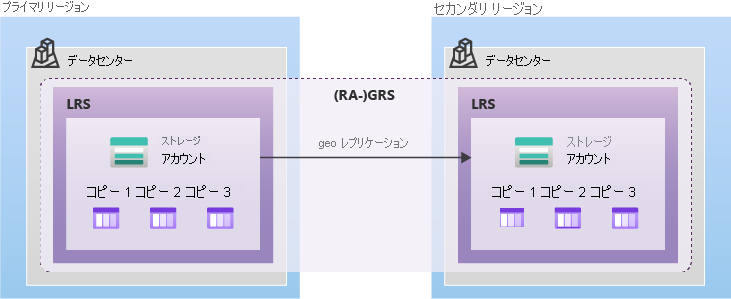

・GRS Geo redundant storage

そして、セカンダリリージョンのデータを使いたい場合は

RA-GRS Read access-GRSが可能(サポートに依頼する必要あり)

GZRS Geo zone redundant storage

冗長化の変更の制約

LRS→GRS/RA-GRSの変更はポータルから可能、逆も可能

LRS→ZRS/GZRS/RA-GZRSは、サポート依頼で変更可能(オンライン)

ZRS→LRSはサポートされていない(LRSで新規作成し手動でデータコピー)

以前触れたがすべてのストレージでこの冗長が利用できるわけではないので注意

コメント